Как гласит современная пословица, история повторяется три раза – как комедия, как фарс, и на Украине.

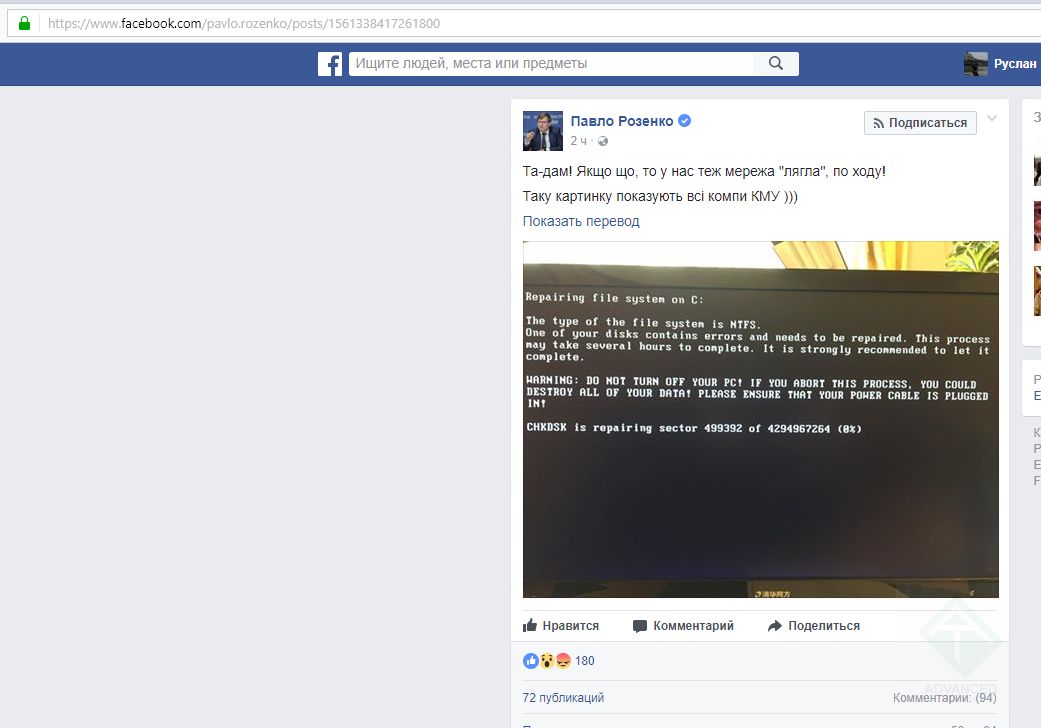

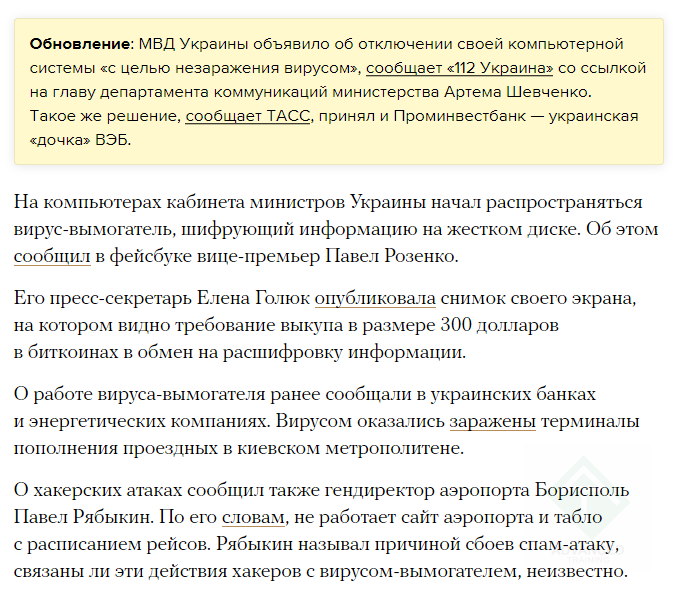

27 июня 2017 года большое число украинских государственных и окологосударственных инфраструктурных систем – от метрополитена до МВД, кабинета министров, банков, инфраструктурных служб и даже международного аэропорта в Борисполе – пострадали от нового варианта того самого вируса-шифровальщика WannaCry, проблемы с которым наблюдались в некоторых сетях ещё в начале мая.

Название варианта символично – Petya.A(lco).

Ситуация чрезвычайно забавна тем, что уязвимость была опубликована и закрыта – с выпуском критического патча – в марте. В мае некоторые российские сети, администраторы которых пренебрегли базовыми задачами по техническому обслуживанию, получили благодаря этому проблемы – мы про это писали в статье про WannaCry, равно как и проводили обучение про методы предотвращения подобного.

Остроты добавляет, что при этом в администрации президента Украины по IT-части работает уволенный из украинского Microsoft’а экс-руководитель по фамилии Шимкив. Который героически любил сотрудников мужского пола в палатке на майдане в начале 2014 года (за что, в общем, международная корпорация и решила с ним мягко распрощаться), а также очень любил различные схемы с освоением бюджетных средств – типа консалтинга на IT-темы “наши сотрудники помогут развернуть контроллер домена за 14000$ из госбюджета – ведь это очень дорогой и экспертный консалтинг”, аргументируя это муссированием приятного для самомнения слушающих мифа про “Украина – страна самых лучших айтишников Европы и Галактики мира!”. Да вот только с IT как-то не очень вышло.

Реальное же положение дел оказалось крайне удручающим – конец июня, а банально не установлены критические патчи от начала марта. И где! В администрации президента, в критических точках типа международного аэропорта – в тех, куда украинский Microsoft под патронажем таких высокопоставленных людей за очень большие деньги продавал дорогое ПО Microsoft, с платной поддержкой и удалённым администрированием.

Что показательно, в России, несмотря на паническую подачу в СМИ, WannaCry прошёл в небольших масштабах – десятки тысяч узлов, что в общем-то на порядок ниже обычного современного ботнета. Подпали те, кто реально ничего не делал. Но в данном случае – подборка пострадавших ведомств реально масштабна:

Украинский WannaCry в правительственных структурах

Украинский WannaCry в правительственных структурах(кликните для увеличения до 1041 px на 728 px)Ruslan V. Karmanovrk@atraining.ruУчебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Украинский WannaCry - масштаб охвата

Украинский WannaCry - масштаб охвата(кликните для увеличения до 687 px на 590 px)Ruslan V. Karmanovrk@atraining.ruУчебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Как, однако, некрасиво выходит-то. Это ж получается, фейковый консалтинг – с использованием достаточно известной MVP-схемы, огромный распил гос.бюджета на несуществующие (или выполненные с ненадлежащим качеством) работы по базовому администрированию информационных систем. Деньги освоены, а работы не сделаны в минимальном объёме – банальный Windows Update / WSUS не настроен. И всё под лозунгами о сверхквалификации и вот-вот захвате мира.

Грустно, да.

Когда мы шутили в предыдущей новости про шифровальщик WannaCry про то, как выглядит вирус-вымогатель, мы не думали, что всё так и получится:

Вирус-вымогатель, работающий на международном уровне (МВФ, бюджет Евросоюза, средства от ИГИЛ)

Вирус-вымогатель, работающий на международном уровне (МВФ, бюджет Евросоюза, средства от ИГИЛ)(кликните для увеличения до 480 px на 270 px)Ruslan V. Karmanovrk@atraining.ruУчебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Но как-то так и вышло – вирус даже назвали DOS / Petya.A.

Бывает, что уж говорить.

Что технически из себя представляет Petya.A?

Потомка WannaCry, использующего в качестве дополнительного метода опубликованное в CVE-2017-0199 (вот ссылка на KB 3178703, там патч от апреля 2017). Это добавило вектор заражения “непропатченным Microsoft Word’ом открыть doc/docx-файл во входящем письме”.

Благодаря умению эксплуатировать данную уязвимость одним из каналов распространения вируса стало использование локального украинского программного продукта M.E.Doc. Данный продукт претендует на “импортозамещение 1С и решение вопросов документооборота”, только вот открывать файлы в формате Word самостоятельно не умеет, хотя и декларирует возможность работы с документами данного формата. В результате для открытия документов используется тот же установленный на системе Microsoft Office, что приводит к реализуемости цепочки “разослать новый шаблон документа через М.Е.Doc и кто его кликнул, чтобы открыть, тот заразился”. Безусловно, в ситуации “… с непропатченым Microsoft Office на той же системе”.

А есть ли способ остановить?

Есть – вовремя ставить патчи или отключать неиспользуемые сервисы + ограничивать к ним доступ из сети.

Но в данном конкретном случае можно создать файл c:\windows\perfc (пустой) и вирус не активируется, даже если есть на системе.

А что же с антивирусами?

Действительно, логичный вопрос – а что же с антивирусами, ведь через месяц с лишним после WannaCry они могли бы хоть как-то частично уменьшить вред от новой версии, Petya.A?

Могли бы, если бы были.

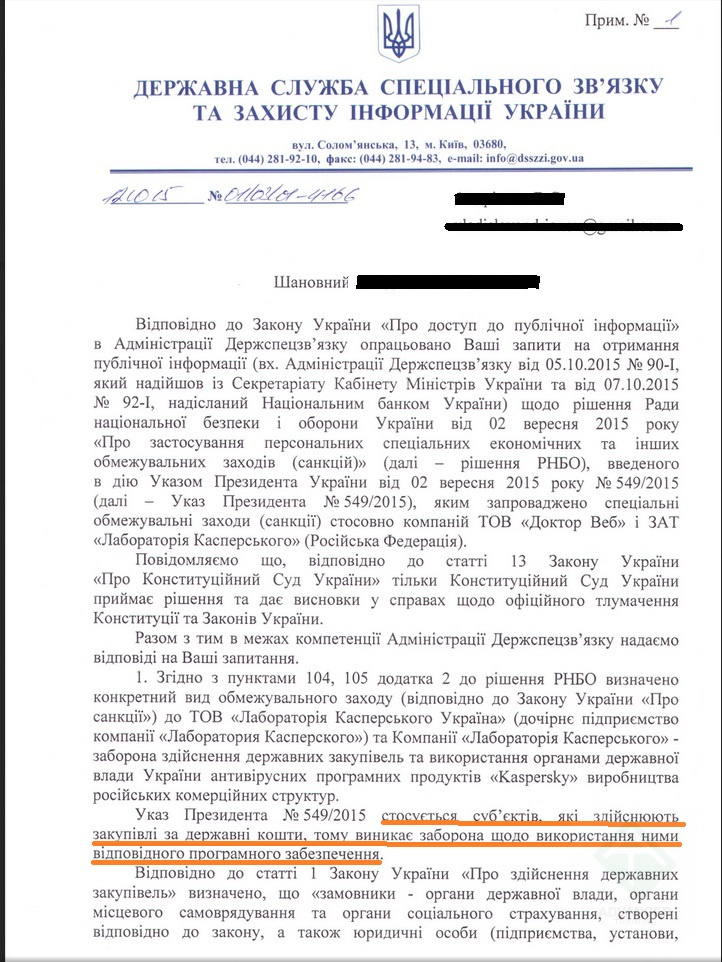

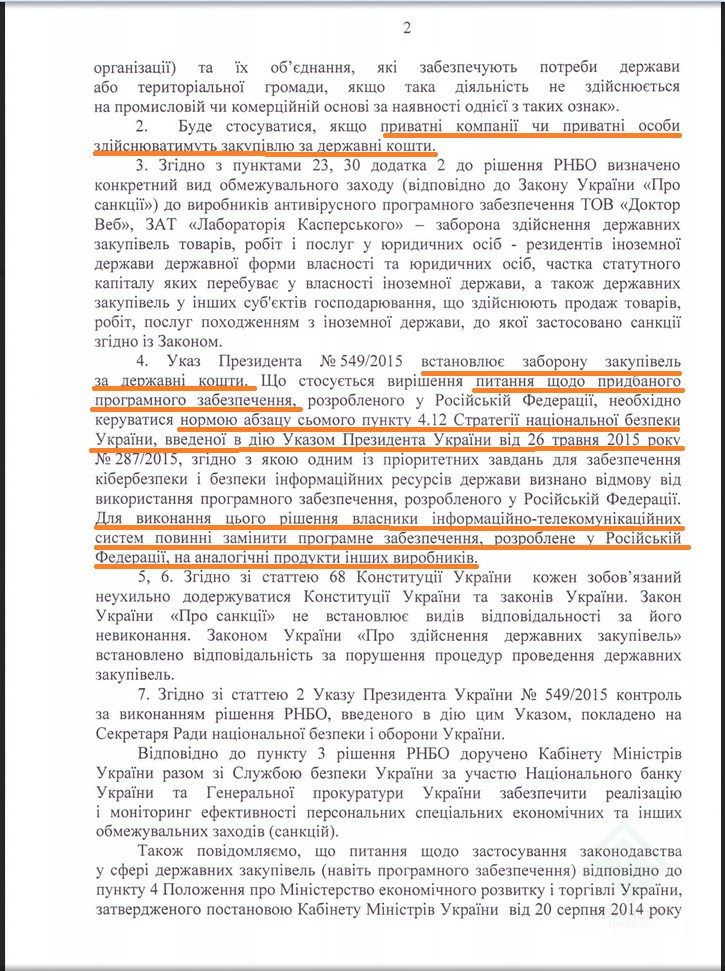

Кто забыл – более полугода назад на Украине была огромная волна на тему “Проклятый Касперский – агент ФСБ, он за нами следит, все наши проблемы из-за этого! Нужен укроарийский, мягко гхэкающий и зигующий антивiрус, и всё сразу станет очень хорошо”.

Тема предсказуемо подводилась под стандартнейшую схему распила госбюджета, известную как “линукссхема” – это когда под шум в СМИ организуется номинальное юрлицо, берёт свободно распространяемый и весьма простенький софт (в данном случае антивирус), чуть-чуть его подправляет (в случае распила российского госбюджета делается какая-нибудь Полностью РРррррууссская Исконная Домотканная ОС, а в данном делался Полностью Гiдный Евроарийско-Шароварный Антивирус) и всё это втюхивается в госструктуры за огромный прайс (ибо патриотично) и откаты. По коммерческим структурам работа изначально не идёт – там откатоёмкость ниже и чиновников мало.

Себестоимость такого решения – околонулевая, ведь можно взять амбициозных “икспертов” с малой квалификацией, задёшево, поэтому суммарная откатоёмкость всего мероприятия – огромна, да хоть 80% от суммы сделки (это вполне реальные цифры с развёртывания Exchange Server в гос.органах на Украине). Поддержка такого “патриотичного свободного решения” всегда обязательная и платная, по факту же состоит в повторении тезиса “это же открытое ПО, оно как бы самоподдерживается, там если какая проблема – её ребята всякие сами быстро поправят, а к нам какие вопросы” – это крайне удобная схема снятия с себя ответственности при одновременном приёме платежей. Когда надо – это полностью патриотичное ПО, когда надо – полностью открытое, поэтому “а к нам-то какие вопросы?”.

Данное решение – о борьбе с российским антивирусным ПО – протолкнули на самый высокий уровень, под подпись высшего руководства страны:

Как Украина занималась касперскозамещением

Как Украина занималась касперскозамещением(кликните для увеличения до 722 px на 962 px)Ruslan V. Karmanovrk@atraining.ruУчебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Как Украина успешно занималась касперскозамещением

Как Украина успешно занималась касперскозамещением(кликните для увеличения до 725 px на 971 px)Ruslan V. Karmanovrk@atraining.ruУчебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Протолкнули несмотря на то, что все эксперты отрасли – эксперты в прямом смысле, не юмористическом – однозначно говорили, что подход “Возьмём вместо надёжных работающих решений что угодно, главное что не из России, а там-то какая разница, ведь и то и то одинаково называется, антивирусом” приведёт к предсказуемому результату.

Ну вот, видите – никакой разницы совсем, да. Касперский на момент вчерашней атаки сигнатуру Petya.A уже имел, а вот Аваст – нет.

Попробуйте угадать – а будут ли ответственные? Выйдет ли главный экспертный эксперт и скажет – “Да, вместо качественного поддерживаемого продукта мы скачали какое попало антивирусное ПО, налепили сверху побольше тризубов и флагов, получили денежки с гос.структур, а теперь не знаем, что делать”?

Да нет конечно. Никогда. В принципе.